De nombreuses applications à l’apparence anodine ont volé les informations bancaires des utilisateurs après être restées inactives pendant une longue période.

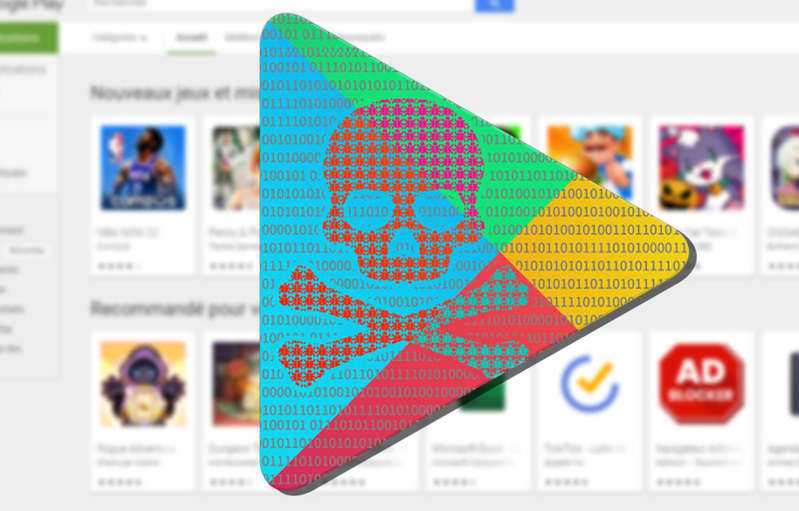

Les virus informatiques et les pirates ne cessent de se renouveler pour tenter de piéger leur victime. Les restrictions et les protections toujours plus fortes obligent les pirates à trouver de nouvelles méthodes. Les chercheurs de ThreatFabric ont dévoilé une liste d’application malveillante ayant été téléchargée sur le Google Play Store plus de 300.000 fois avant que les virus ne deviennent actifs.

Les applications se présentaient sous la forme de scanners de QR code, de scanners PDF ou encore de portefeuilles de cryptomonnaie. Les cybercriminels ont utilisé plusieurs méthodes pour contourner les restrictions de Google afin d’infecter les utilisateurs sans se faire détecter.

Gagner la confiance des utilisateurs

Dans un premier temps, les applications ne disposaient d’aucune charge virale. Elles laissaient les utilisateurs s’habituer à leur utilisation. « Ce qui rend ces campagnes de distribution de malwares sur le Play Store très difficiles à détecter, c’est parce que les applications ont toutes une très faible empreinte malveillante », expliquent les chercheurs de ThreatFabric.

Une fois habitués au logiciel, les utilisateurs recevaient un message leur demandant de télécharger des mises à jour depuis une source externe au Google Play Store. « Cette incroyable attention consacrée à éviter l’attention indésirable rend la détection automatisée des logiciels malveillants moins fiables », indique ThreatFabric.

Quatre familles de logiciels malveillants ont été découvertes par les chercheurs dans ces applications : Alien, Hydra, Ermac et Anatsa. La famille la plus répandue était le malware Anatsa. Un cheval de Troie bancaire Android avancé qui possède de nombreuses capacités, comme l’accès à distance à des systèmes et qui est capable de transférer de l’argent automatique depuis les comptes des victimes vers celui des pirates.

Des victimes triées sur le volet

Afin de rendre leur logiciel le moins détectable possible, les personnes responsables de la diffusion de ces malwares ont pris le temps de déposer un grand nombre d’avis positifs et d’installer les logiciels sur un grand nombre de téléphones. De plus, les applications possèdent les fonctionnalités qu’elles annoncent avoir. La victime ne se rend donc compte de rien.

Enfin, les pirates n’ont pas envoyé les fausses mises à jour à tous les utilisateurs. « Les acteurs se sont efforcés de cibler uniquement les régions qui les intéressent », détaillent les chercheurs. « Si toutes les conditions sont remplies, la charge utile sera téléchargée et installée. »

Comme l’expliquent les chercheurs, il est difficile de différencier ces applications malveillantes d’applications légitimes. Pour éviter les mauvaises surprises, il est préférable de ne pas installer d’application avec un faible nombre d’utilisateurs. Enfin, il est particulièrement déconseillé d’installer des applications ou des mises à jour depuis des sources externes au Play Store.

Source: 20minutes